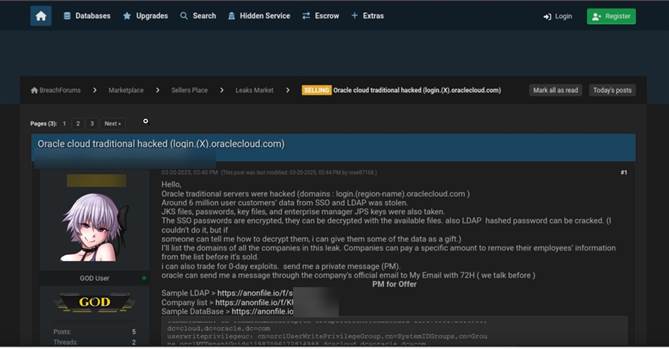

Entre el 20 y 21 de marzo de 2025, un usuario nuevo en un foro ampliamente conocido por publicar bases de datos filtradas anunció la venta de 6 millones de registros, presuntamente extraídos de 140 mil tenants de Oracle.

El actor, bajo el alias Rose87168, afirmó haber recopilado dicha información y compartió múltiples muestras para respaldar su publicación. Entre los datos filtrados se encuentran dominios empresariales afectados, incluyendo entidades del sector financiero, con presencia de dominios vinculados a bancos de la región.

Desde Cattleya se realizó de inmediato un análisis de las muestras, permitiendo identificar clientes potencialmente comprometidos y activar los canales de notificación correspondientes.

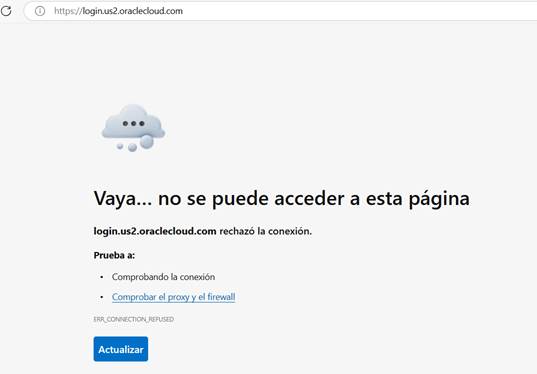

Aunque Oracle no ha confirmado oficialmente una brecha de seguridad, algunos subdominios críticos como: https://login.us2.oraclecloud.com actualmente no están respondiendo, lo que podría indicar acciones de mitigación o desactivación preventiva por parte de la compañía.

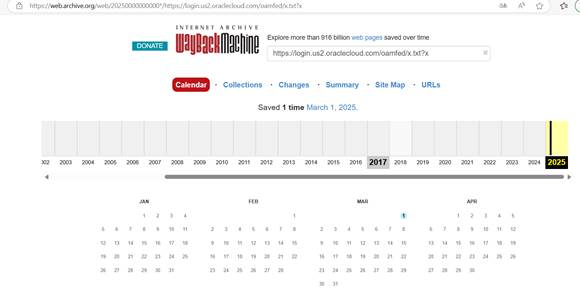

Además, se ha podido comprobar que el actor Rose87168 dejó registrado su correo electrónico en un archivo alojado en la Wayback Machine, asociado al dominio mencionado:

https://web.archive.org/web/20250301161517/https://login.us2.oraclecloud.com/oamfed/x.txt?x

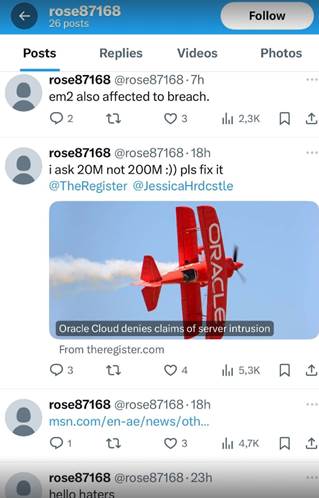

Así mismo se ha identificado que el actor a estado constantemente actualizando las muestras, y en el perfil de Twitter que se identifico , se pueden ver actualizaciones por parte del mismo.

Por lo anterior, no se puede descartar una posible brecha de datos, y desde Cattleya se recomienda aplicar medidas de mitigación proactivas.

Recomendaciones:

- Contactar a Oracle Support para solicitar la rotación de identificadores sensibles (como orclmttenantguid, orclmttenantuname) y coordinar acciones de remediación específicas.

- Sustituir en lo posible los certificados y secretos SSO/SAML/OIDC asociados con configuraciones LDAP comprometidas.

- Revisar logs de LDAP en busca de intentos de autenticación sospechosos.

- Auditar actividad de cuentas recientes para detectar accesos no autorizados.

- Rotación de todas las credenciales relacionadas con SSO, LDAP y sistemas integrados.

- Monitoreo de inteligencia de amenazas con servicios y plataformas como Cattleya en foros clandestinos y la dark web, para rastrear publicaciones o ventas relacionadas con los datos expuestos.